Об уязвимости уже сообщили в Microsoft ранее, но они считают это "фича".

Специально созданные темы для Windows 10 могут быть использованы в атаках «Pass-the-Hash» для кражи учетных данных Windows у ничего не подозревающих пользователей.

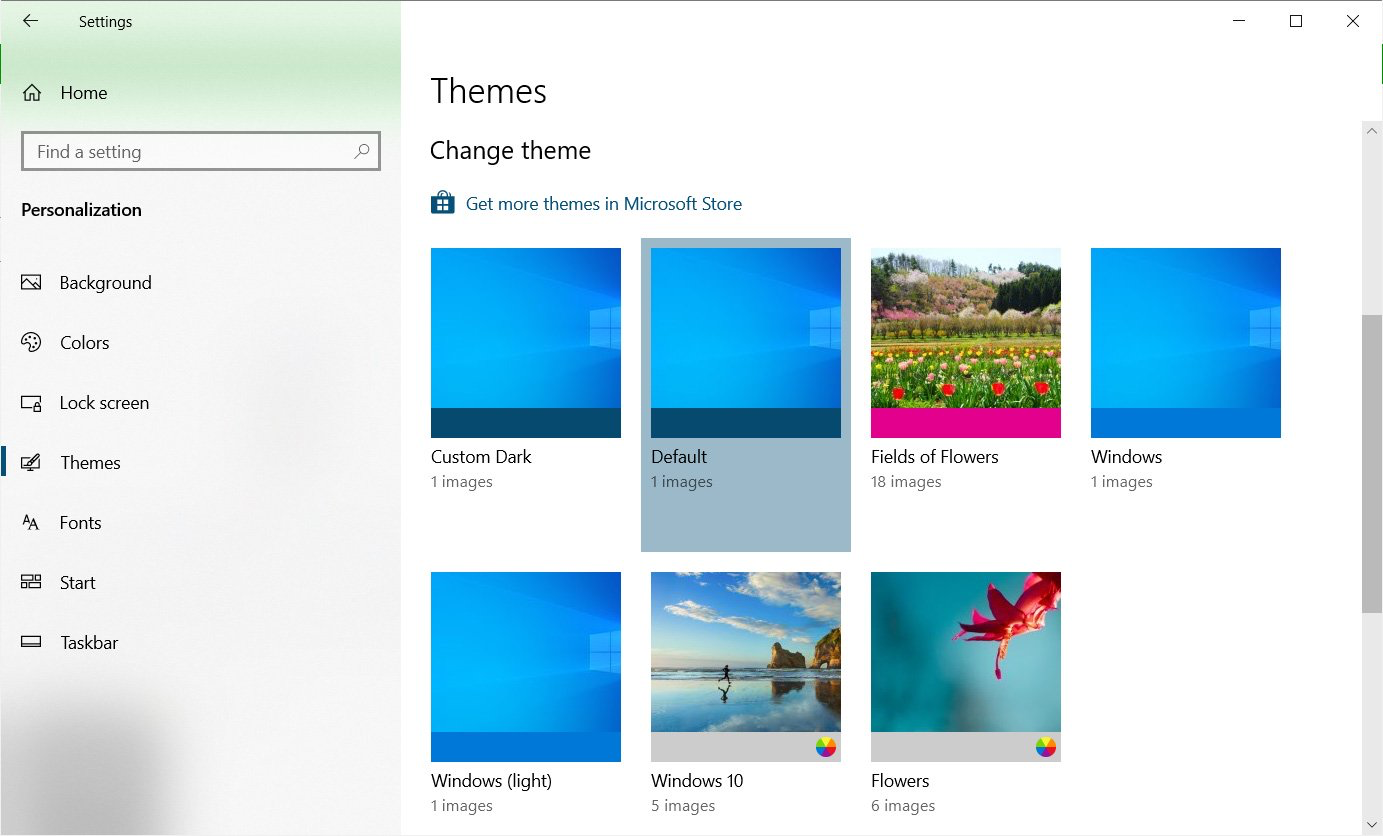

Windows позволяет пользователям создавать собственные темы, содержащие настраиваемые цвета, звуки, курсоры мыши и обои, которые будет использовать операционная система. После этого пользователи Windows могут переключаться между разными темами по желанию, чтобы изменить внешний вид операционной системы.

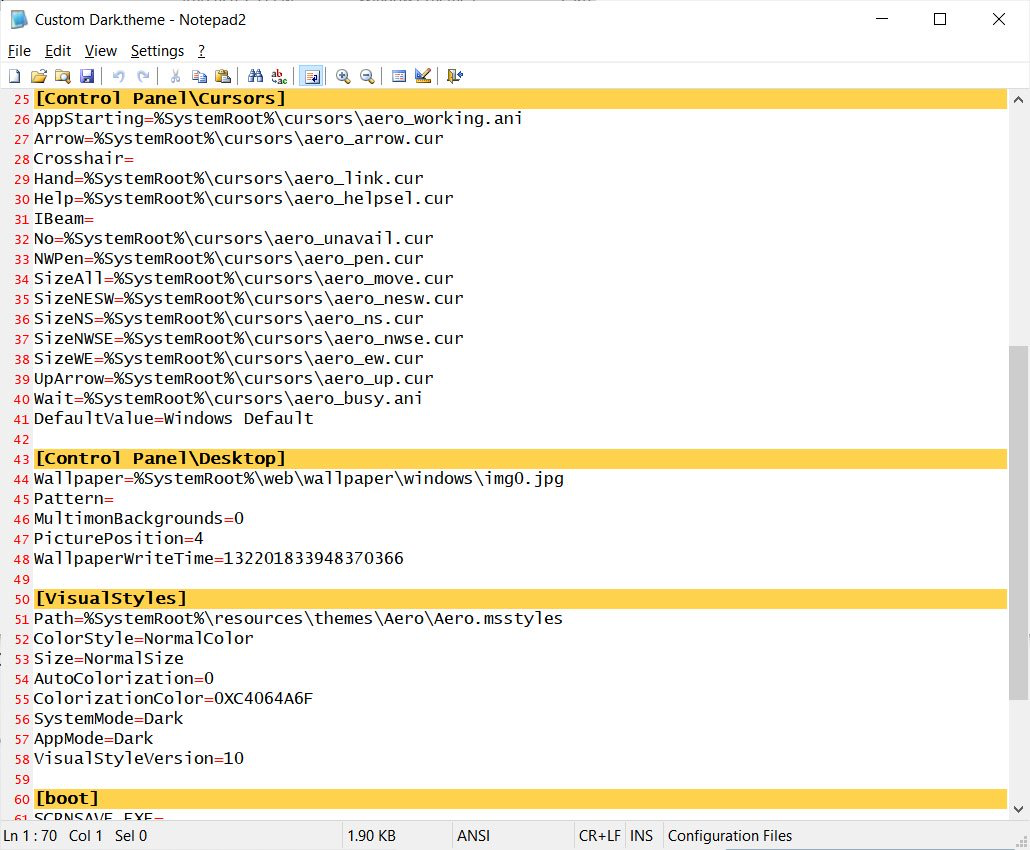

Настройки темы сохраняются в папке % AppData% \ Microsoft \ Windows \ Themes в виде файла с расширением .theme, например Custom Dark.theme.

Темы Windows могут быть затем переданы другим пользователям, щелкнув правой кнопкой мыши активную тему и выбрав «Сохранить тему для совместного использования», в результате чего тема будет упакована в файл .deskthemepack.

Эти пакеты тем можно затем отправить по электронной почте или загрузить на веб-сайт и установить, дважды щелкнув по файлу.

Пользовательские темы можно использовать для кражи паролей Windows

В эти выходные исследователь безопасности Джимми Бэйн обнаружил, что созданные пользователями темы для Windows могут использоваться для выполнения атаки Pass-the-Hash.

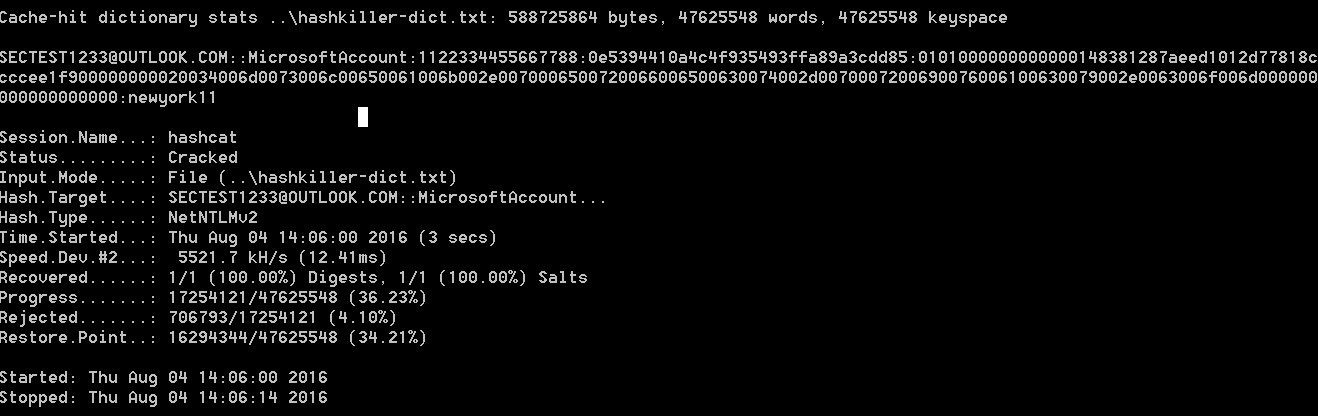

Атаки Pass-the-Hash используются для кражи имен пользователей Windows и хэшей паролей путем обмана пользователя для получения доступа к удаленному общему ресурсу SMB, который требует аутентификации.

При попытке доступа к удаленному ресурсу Windows автоматически попытается войти в удаленную систему, отправив имя пользователя Windows для входа и NTLM-хэш его пароля.

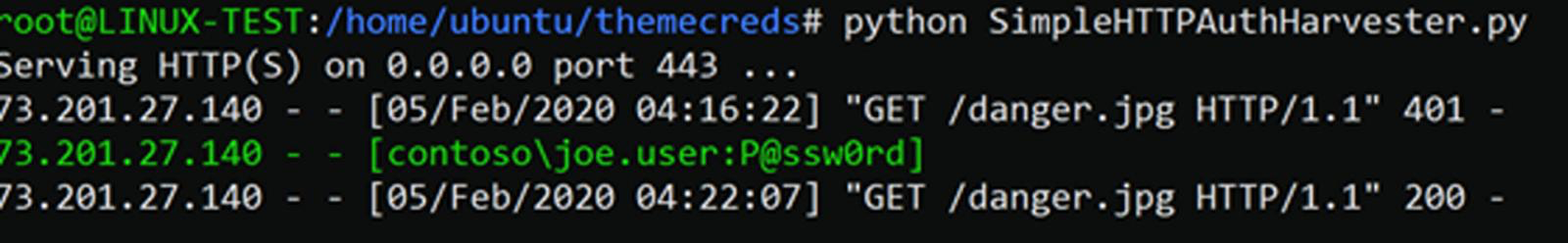

При атаке Pass-the-Hash отправленные учетные данные собираются злоумышленниками, которые затем расшифровывают пароль и получают имя пользователя посетителя.

В тесте, ранее проведенном изданием BleepingComputer, взлом простого пароля занимал около 4 секунд.

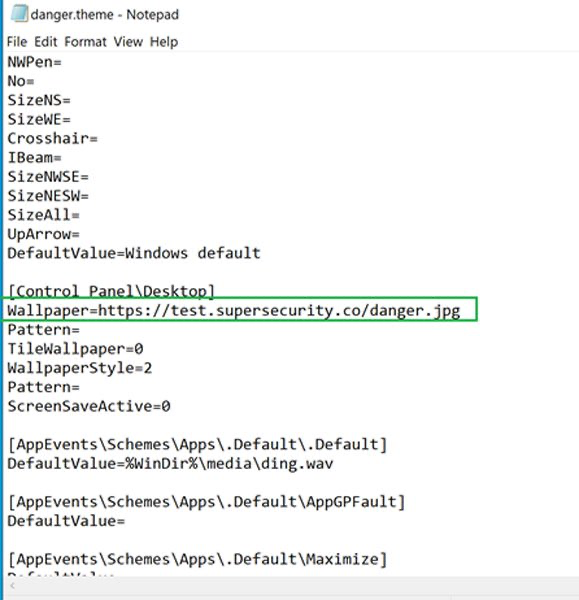

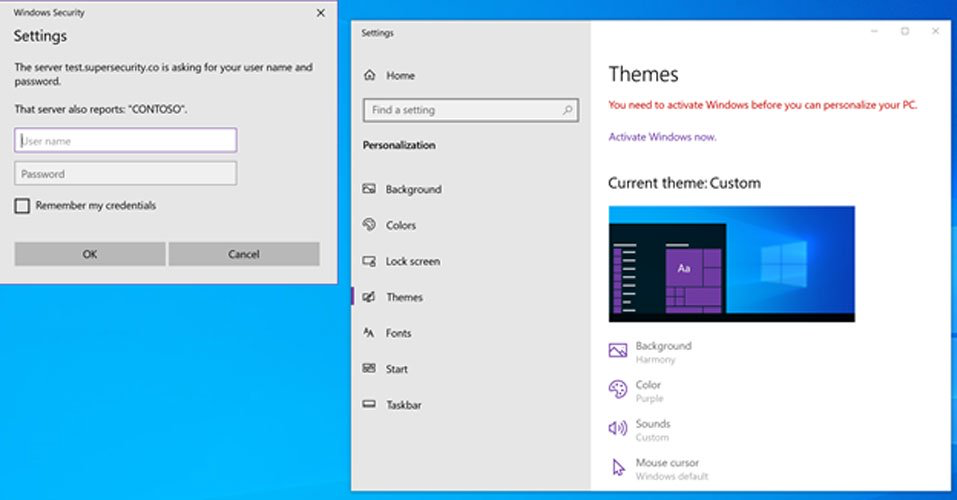

Злоумышленник может создать собственный файл .theme и изменить настройку обоев рабочего стола, чтобы использовать ресурс, требующий удаленной аутентификации, как показано ниже.

Когда Windows пытается получить доступ к ресурсу, требующему удаленной аутентификации, она автоматически попытается войти в общий ресурс, отправив NTLM-хэш и имя для входа в учетную запись.

Затем злоумышленник может собрать учетные данные и расшифровать пароль с помощью специальных скриптов.

Поскольку атака Pass-the-Hash позволяет украсть учетную запись, используемую для входа в Windows, включая учетную запись Microsoft, этот тип атаки становится более проблематичным.

Поскольку Microsoft переходит от локальных учетных записей Windows 10 к учетным записям Microsoft, удаленные злоумышленники могут использовать эту атаку для более легкого доступа к множеству удаленных служб, предлагаемых Microsoft .

Это включает возможность удаленного доступа к электронной почте, Azure или корпоративным сетям.

Бейн заявил, что сообщил об этой атаке Microsoft ранее в этом году, но ему сказали, что она не будет исправлена, поскольку это «особенность по замыслу».

Защита от вредоносных файлов тем

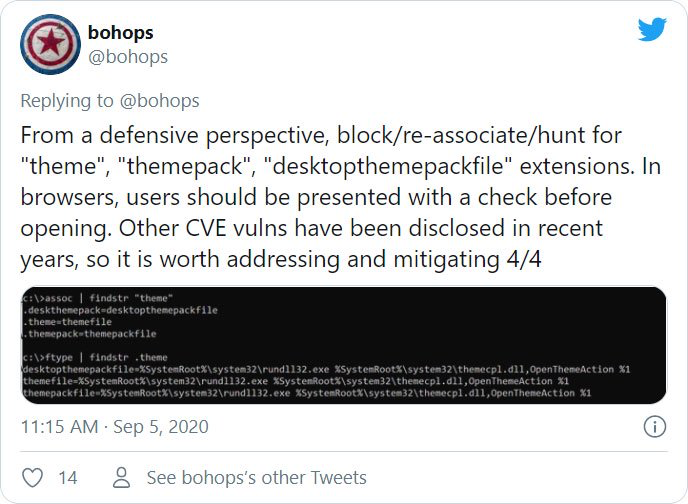

Для защиты от вредоносных файлов тем Бэйн посоветовал всем заблокировать или повторно связать расширения .theme, .themepack и .desktopthemepackfile с другой программой.

Однако это нарушит работу функции тем Windows 10, поэтому используйте этот совет только в том случае, если вам не нужно будет в будущем переключаться на другую тему.

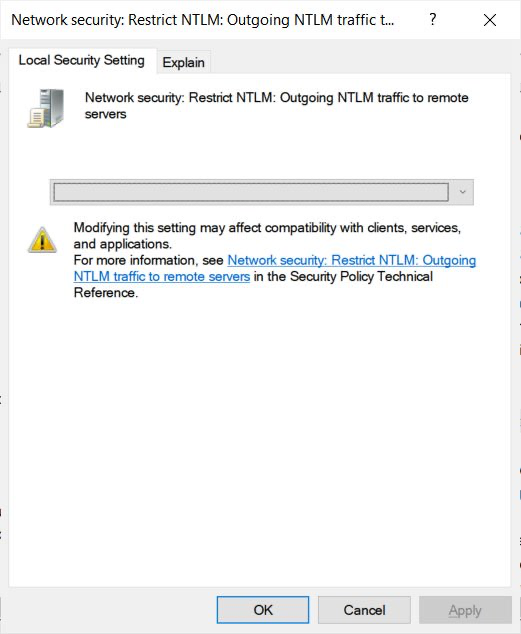

Пользователи Windows также могут настроить групповую политику под названием «Сетевая безопасность: ограничить NTLM: исходящий трафик NTLM на удаленные серверы» и установить для нее значение «Запретить все », чтобы ваши учетные данные NTLM не отправлялись на удаленные узлы.

Обратите внимание, что настройка этого параметра может вызвать проблемы в корпоративных средах, использующих удаленные общие ресурсы.

Мы также советуем включить двухфакторную аутентификацию на ваших учетных записях Microsoft, чтобы предотвратить удаленный доступ к ним злоумышленников, даже если они успешно украли ваши учетные данные.

Подписывайся на Эксплойт в Telegram, чтобы всегда оставаться на страже своей безопасности и анонимности в интернете.

Join the conversation.