Один мессенджер, преимущественно используемый в Китае, допустил утечку более чем 130,000 крайне откровенных изображений, видео и аудиозаписей своих пользователей. Хотя эта служба обмена сообщениями была связана с компанией, которая предлагала якобы "частную социальную сеть" и, следовательно, обладала небольшой пользовательской базой.

Ребята из CyberNews в своем новом исследовании оценили функции безопасности крупных приложений для обмена сообщениями, мы перевели его и предлагаем вам ознакомиться.

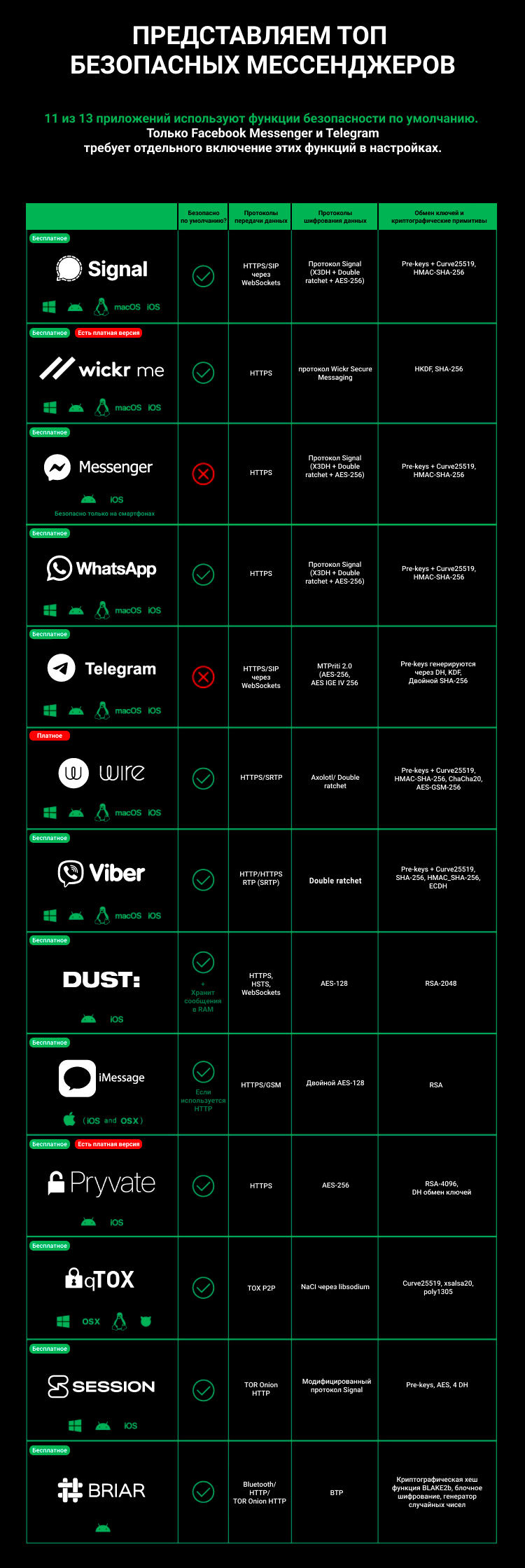

У нас есть хорошие новости для пользователей самых популярных мессенджеров: 11 из 13 приложений, все кроме Telegram и Facebook Messenger, облают функциями безопасностями включенными по умолчанию. Это выглядит многообещающе и индустрия мессенджеров, очевидно, идет в верном направлении.

Также исследователи обнаружили, что большинство приложений используют RSA и AES шифрование и хеширование ключей, что является наиболее безопасными и эффективными методами шифрования на сегодняшний день.

Вообще, шифрование нужно не только для защиты "приватных" сообщений. Подобные безопасные мессенджеры позволяют активистам со всего мира бороться с несправедливостью и авторитарной властью, не боясь быть преследуемыми, например протесты против Лукашенко в Беларуси.

Объекты анализа

Для проведения анализа исследователи рассмотрели различные аспекты 13 популярных приложений для безопасного обмена сообщениями:

- Signal

- Wickr Me

- Messenger

- Telegram

- Wire

- Viber

- Cyber Dust

- iMessage

- Pryvate

- Qtox

- Session

- Briar

Ключевые выводы

Анализ включал используемые протоколы обмена данными и стандарты шифрования различных приложений, принципы обмена ключами и криптографические примитивы.

- 2 приложения не используют функции безопасности по умолчанию, пользователю нужно самостоятельно активировать их в настройках

- 4 приложения используют промышленный стандарт шифрования Signal

- только 2 приложения используют P2P протокол для обмена данными

- iMessage не шифрует сообщения, если они передаются по GSM (используя 2G и 3G сети)

- у 3 из 13 приложений есть подписка, которая позволяет использовать расширенные функции

- большинство приложений используют RSA и AES, одни из самых безопасных алгоритмов шифрования, доступных сегодня, для шифрования и хеширования ключей

Принцип работы защищенных мессенджеров

Хотя основное внимание уделяется наиболее популярным мессенджерам, таким как Signal, Messenger, Viber, Telegram и WhatsApp, исследователи расширили анализ и включили в него другие мессенджеры, для исчерпывающих выводов о самой индустрии. Речь также пойдет о Session, Briar, Wickr Me, Wire and Cyber Dust.

То, что было обнаружено, в основном, радует: все приложения, кроме двух, по умолчанию обеспечивали безопасность, а Telegram и Messenger можно было легко обезопасить, изменив пользовательские настройки.

Четыре приложения - Signal, Messenger, WhatsApp и Session - использовали протокол Signal для сквозного шифрования. При сквозном шифровании только отправитель и получатель смогут просматривать сообщения, тогда как без сквозного шифрования сервер приложения для обмена сообщениями, который находится между отправителем и получателем, может читать сообщения. Протокол Signal стал промышленным стандартом для безопасного обмена сообщениями, голосовой и видеосвязи.

Интересный аспект в случае с приложением iMessage, который используется на устройствах Apple, шифрует данные только отправляя их через HTTPS. Когда отправка идет через GSM (2G и 3G), то данные не шифруются.

Только два приложения, Briar и Qtox, используют протокол P2P для передачи данных по одно ранговой сети. P2P позволяет передавать данные напрямую от пользователя к пользователю, не используя сервер в качестве посредника. В то время как Briar предлагает другие протоколы передачи, Qtox использует только собственный TOX P2P. Именно поэтому у них нет политики конфиденциальности, ведь они не имеют доступа к пользовательским данным.

Все рассмотренные мессенджеры бесплатны или имеют бесплатную версию, только Wire требует платную подписку. Причина в том, что он создан для корпоративных нужд, как Slack или Microsoft Teams, только поддерживает сквозное шифрование.

В общем, исследователи заключили, что вы можете безопасно общаться с помощью этих мессенджеров, только напомним, что для Facebook Messenger или Telegram нужно включить функции безопасности в настройках приложения или отдельного чата.

Это нужно не только для безопасности, но и для сохранения приватности, ведь сервера Facebook и Telegram тоже не смогут просматривать Ваши сообщения.

Что подразумевается под безопасностью в мессенджерах, и безопасность чего они не обеспечивают?

Важно понимать, что есть некоторые ограничения, когда мы говорим о безопасности в мессенджерах. По больше счету, это зависит от того, как именно вы собираетесь ими пользоваться.

Для обычного использования, важно чтобы ваш мессенджер шифровал данные, желательно по умолчанию. Но помимо этого, есть пользователи, которым нужна степень безопасности настолько высокая, насколько только можно, что означает полную, или почти полную, анонимность. Чтобы никто кроме них не мог просматривать сообщения, отслеживать обмен ими или даже знать их имена. В свете этого, большинство из данных сервисов терпят крах. Как минимум потому, что приложения не совершенны, как и люди которые их пишут. Приложение может использовать все самые сильные функции безопасности, но ни одно приложение не застраховано от ошибки.

Один из ярких тому примеров WhatsApp, который имел уязвимости на пряжении многих лет. Например, израильская шпионская программа позволяла установить программное обеспечение для слежки, только лишь позвонив жертве через WhatApp. Facebook Messenger тоже имел уязвимости, позволявшие хакерам тайно прослушивать Ваши разговоры без особых усилий.

Даже Signal, который рекомендуют профессионалы по кибербезопасности, стал жертвой сложной хакерской атаки, которая позволила им прослушивать вас с помощью некоторого рода призрачного звонка. Они делали вызов и тут же нажимали кнопку отключения звука. Звонок не был виден, но они могли подслушать ваше окружение.

И это всего лишь случаи использования хакерами уязвимостей для атак на отдельных лиц. На протяжении многих лет правительство и правоохранительные органы использовали различные методы для слежки за целыми группами людей. Сообщается, что в Гонконге правительство Китая использовало ошибку Telegram для получения телефонных номеров пользователей. Немецкие исследователи также обнаружили, что WhatsApp, Signal и Telegram раскрывали личные данные пользователей через контакты.

Ни одно из этих приложений не предлагает абсолютной безопасности и никогда не будет, поскольку человек или группа людей, у которых достаточно времени и ресурсов, всегда найдут обходной путь. Даже если бы приложение было абсолютно безопасным само по себе, оно не могло бы исправить ваши собственные ошибки.

Как хорошо сказано в FAQ Telegram:

«Мы не сможем защитить вас от собственной матери, если она возьмет ваш разблокированный телефон без пароля. Или от вашего ИТ-отдела, если они имеют доступ к вашему компьютеру на работе. Или от любых других людей, которые получают физический или root-доступ к вашим телефонам или компьютерам, на которых установлен Telegram».

Если вы ведете себя небезопасно, никакое приложение для безопасного обмена сообщениями вас не спасет.

Таблица результатов

На изображении ниже вы найдете все подробности о 13 приложениях для обмена сообщениями, которые мы рассмотрели в этой статье.

Подписывайся на Эксплойт в Telegram, чтобы не пропустить новые компьютерные трюки, хитрости смартфонов и секреты безопасности в интернете.

Join the conversation.